Cómo protegí la red de mi casa con VLANs usando un Router ASUS y un Switch barato

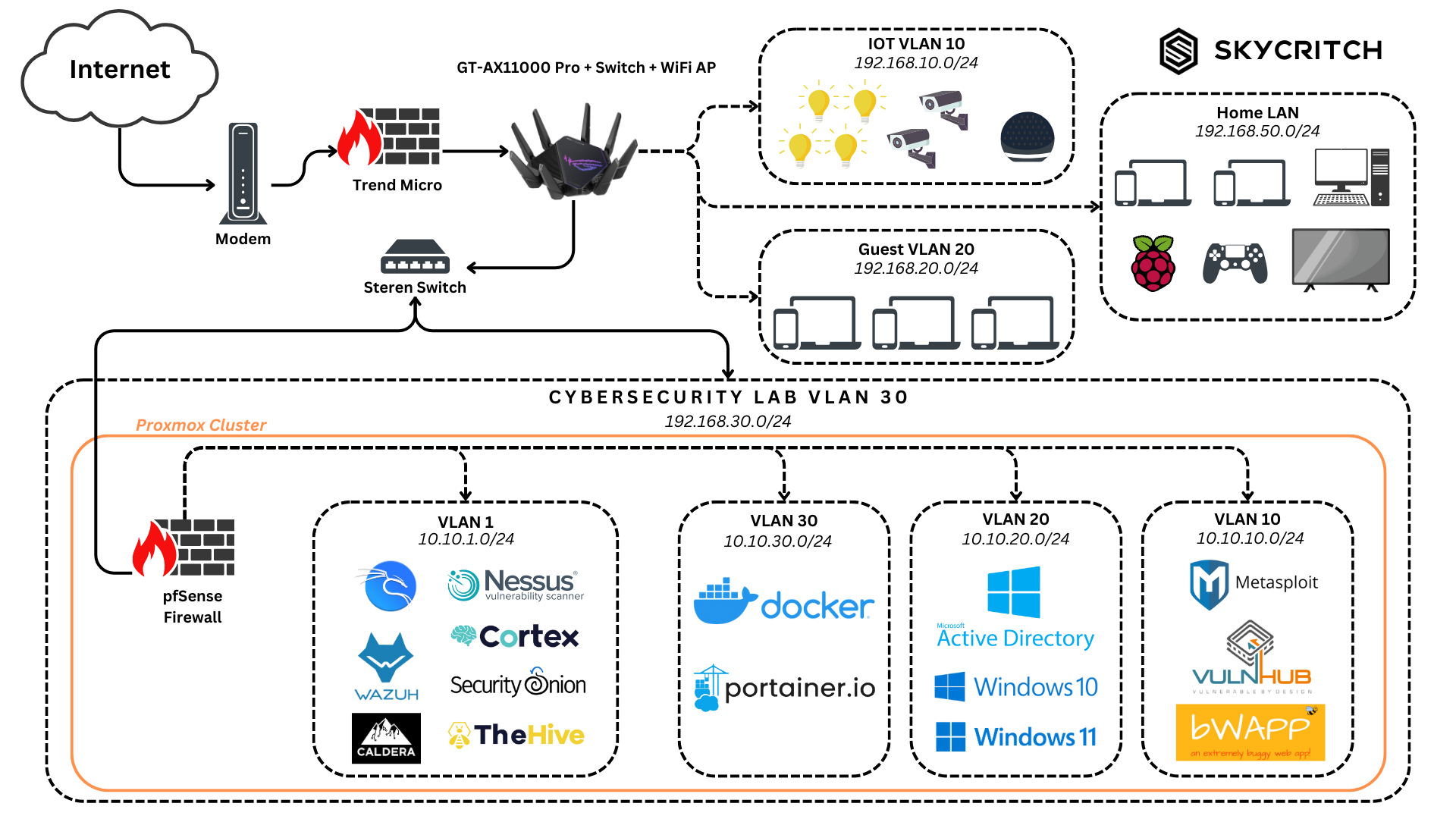

Como alguien apasionado por la tecnología y entusiasmado por aprender y experimentar, decidí proteger y organizar la red de mi casa mediante VLANs (redes de área local virtuales). Cuando me propuse realizar este proyecto, me inspiraron dos recursos excelentes: la publicación del blog de Lenin Alevski “Pfsense + UDM + VLANs: The Perfect Home Network” y la serie “Ultimate Cybersecurity Lab” de Gerard O’Brien. Estos dos recursos me ayudaron a imaginar e implementar una red basada en VLANs que no solo protege mis dispositivos sino que también proporciona un espacio para aprender ciberseguridad. En esta publicación, hablo de mi configuración, que utiliza un router ASUS GT-AX11000, un switch de Steren de $10 USD y Proxmox para hostear un laboratorio de ciberseguridad.

Por qué elegí VLANs para mi red doméstica

Las VLANs permiten segmentar el tráfico de red en grupos aislados. Este enfoque mejora la seguridad y el rendimiento, al mismo tiempo que me permite dedicar segmentos específicos de la red a diferentes dispositivos y propósitos. Aquí está cómo utilicé mis VLANs:

Red de IoT (VLAN 10)

Los dispositivos de IoT(Internet de las Cosas), como focos inteligentes, cámaras y asistentes de voz, están en una VLAN separada. Estos dispositivos suelen ser vulnerables a ciberataques, por lo que aislarlos minimiza el riesgo para el resto de mi red.Red de Invitados (VLAN 20)

Esta red está dedicada para las personas que me visiten en la casa.. Asegura que sus dispositivos no tengan acceso a los recursos principales de mi red, como computadoras, dispositivos de almacenamiento o servidores.Home LAN (192.168.50.0/24)

Esta VLAN está reservada para mis dispositivos personales, incluidos computadoras de escritorio, laptops, smartphones y dispositivos multimedia como televisores y consolas de videojuegos. También incluye un servidor multimedia para entretenimiento centralizado y un Pi-hole para bloquear anuncios y proporcionar filtrado basado en DNS, mejorando la privacidad y reduciendo el tráfico innecesario. Es donde fluye la mayoría del tráfico diario.Laboratorio de ciberseguridad (VLAN 30)

¡Aquí es donde sucede la magia! Configuré una red dedicada para practicar cosas de ciberseguridad y experimentar con herramientas.

Laboratorio de ciberseguridad: Un espacio para aprender

El laboratorio de ciberseguridad es el corazón de mi configuración. Está diseñado para probar herramientas, aprender técnicas de pruebas de penetración y explorar vulnerabilidades en un entorno controlado. Simula escenarios del mundo real mientras está completamente aislado del resto de mi red. Esto es lo que incluye:

Clúster Proxmox

Proxmox es la columna vertebral de mi laboratorio. Es un hipervisor de tipo 1 que me permite ejecutar múltiples máquinas virtuales (VMs) y contenedores de manera eficiente.

Segmentación de red con VLANs

Creé varias VLANs en el laboratorio, cada una con un propósito específico:

VLAN 1 (10.10.1.0/24)

Aloja algunas herramientas de seguridad como:

Nessus: Para hacer escaneo de vulnerabilidades.

Cortex and TheHive: Para respuesta a incidentes y gestión de amenazas.

Security Onion: Detección de intrusos y monitoreo.

Wazuh: Detección de intrusos basada en hosts.

Caldera: Simulación automatizada de adversarios.

VLAN 10 (10.10.10.0/24)

Reservada para sistemas vulnerables y herramientas de pruebas de penetración como:

Metasploitable2: Para prácticas de explotación.

VulnHub: Máquinas virtuales vulnerables preconfiguradas.

bWAPP: Una aplicación web con errores para practicar hacking de aplicaciones web.

VLAN 20 (10.10.20.0/24)

Un entorno de dominio Windows para practicar la administración de dominios, incluyendo:

Active Directory: ¿Un kerberoasting o qué?

VMs de Windows 10 y 11: Siempre es bueno tener algunas máquinas con Windows para jugar.

Estoy considerando cambiar mi Active Directory a algo como GOAD (Game of Active Directory) para practicar con algo que mi cerebro geek se emocione al ver.

VLAN 30 (10.10.30.0/24)

Reservada para entornos con contenedores, ejecutando:

Docker: Para virtualización ligera.

Portainer.io: Gestión de Docker.

La configuración de hardware

Router ASUS GT-AX11000

El router ASUS GT-AX11000 es un dispositivo increíble capaz de hacer VLAN Tagging y que sirve como switch y punto de acceso Wi-Fi. También incluye Trend Micro AIprotection y muchas otras funciones útiles.

Switch Steren

Para mantener bajos los costos, utilicé un switch de Steren de $10 USD para agrupar todas mis computadoras micro. Esto me permitió conectarlas a un solo puerto del router ASUS, ahorrando puertos para otros propósitos. A pesar de ser una solución económica, funciona perfectamente para esta aplicación.

Clúster Proxmox

Este servidor aloja todos los entornos virtualizados, actuando como el núcleo de mi laboratorio de ciberseguridad. El hardware del clúster incluye:

HP G600 G1 SFF

Dell Optiplex 3040 SFF

Dell Optiplex 3050 SFF

Estas computadoras micro tienen todo lo necesario para ejecutar entornos virtualizados, son eficientes en términos de energía y super baratas.

¿Por qué funciona esta configuración para mí?

Economía: Al utilizar hardware económico como el Switch de Steren y las PC SFF, mantuve los costos bajos sin comprometer la funcionalidad. El Router ASUS GT-AX11000, aunque costoso comparado a otros routers del mercado, ofrece una solución todo en uno que incluye un firewall, AP inalámbrico, soluciones VPN y un switch administrado que hace que valga la pena el precio.

Mayor seguridad: Las VLANs aíslan dispositivos potencialmente inseguros, evitando que comprometan recursos sensibles.

Oportunidad de aprendizaje: El laboratorio de ciberseguridad es un espacio seguro para practicar técnicas de hacking, probar herramientas y simular ataques sin riesgos para la red de mi casa.

Escalabilidad: La configuración puede adaptarse fácilmente a nuevos dispositivos, herramientas o VLANs según sea necesario.

Tranquilidad: Con una red bien organizada y segura, puedo concentrarme en aprender y practicar sin preocupaciones.

Configurar VLANs y crear un laboratorio de ciberseguridad ha transformado la red de mi casa en un entorno seguro y versátil. Con un router ASUS, un switch barato de $10 USD y algunas micro PCs que encontré en Facebook Marketplace, mi red está lista tanto para el uso diario como para algunas travesuras. Si estás considerando un proyecto similar, te recomiendo los excelentes recursos que mencioné y no dudes en comenzar con algo pequeño: a veces, un switch de $10 USD es todo lo que necesitas para empezar.